當風險評鑑過程完結,並確認必須要處理的風險項目,以及產生適用性聲明後,接下來要問的一個問題是,要怎麼確認風險處理的結果是有效的,這個問題可以再往上延伸,就是ISMS是否有達成由最高管理階層所制訂的資訊安全政策的要求。

在主條文6.2中,要求組織必須定義資訊安全目標 (Information Security Objectives),主條文是要求各相關部門與層級,但一般來說目標會基於政策所制訂,因此原則上目標的定義就是如何實現政策,若政策上沒有特別明確定義出與ISMS範圍內有明顯差異的內容時,那麼原則上只要讓ISMS運作是有效的,就可以間接達成組織的政策,那麼目標的來源就可能是:

其中,以風險處理需確認有效性的項目為最有可能的來源,因為當風險處理已定義,並選擇了相應的控制措施,接下來就是要證明依控制措施要求所制訂的管理制度有沒有有效的落實並取得足以證明降低風險的結果。

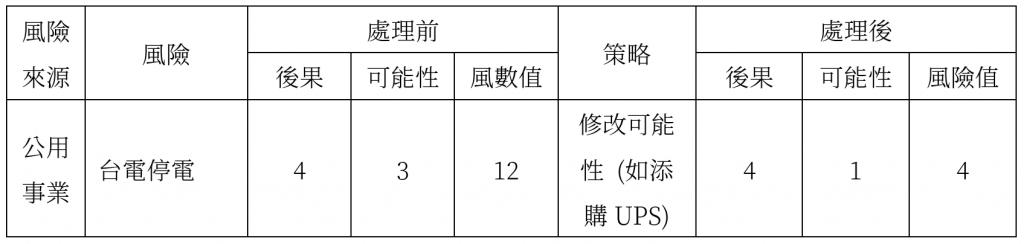

以前面風險評鑑的例子來看:

為了要處理因台電停電所引發的風險,風險處理計畫規劃以添購UPS來作為修改風險的策略,但要怎麼評估這件事情是有效的,組織會需要定義一個量測指標,這個指標可以明確反應出這個策略是否有效,指標可以是質化的也可以是量化的,但多半會以量化方式定義,例如UPS可以維持電力供應30分鐘,在30分鐘之內若電力恢復,則確實可達到風險降低的目標 (當然若要把停電時間這個因子加進去,可能就要加上限制條件了)。

因此,確認UPS是否能夠降低台電停電風險的指標就可以定義為「不斷電系統因市電中斷而接續供電並維持至市電恢復的次數」,或是「不斷電系統無法維持至系統完全關機完畢的次數」,將指標轉換為量化數字,並且設定一個有效性的規則,如「不斷電系統無法維持至系統完全關機完畢的次數<=1次」,這樣只要年度內都沒有發生UPS耗盡時系統未完全關機完畢的情況,就能證明這個措施是有效的。

所謂的有效性 (effectiveness) 是:

Effectiveness is extent to which planned activities are realized and planned results achieved. (ISO 27000:2018 3.20)

有效性是指實現計劃活動和取得計劃結果的程度。

為了要讓計畫的結果 (planned result) 與實際取得的結果 (actual result) 能夠比較,因此在制訂有效性指標時,以量化可比較的方式訂定會比用質化的方式訂定要來得容易,也較不會有爭議。

目標的設定及有效性的量測在主條文9.1會有所關聯,這些量測都會作為資訊安全績效及目標有效性的評量依據,以證明整體的風險處理、管理制度及整體管理系統是確實有效的。

有關於監控、量測、分析與評估的議題,可參考ISO 27004:2016。

在主條文6的最後一個部份,是ISO 27001:2013所沒有的,就是變更之規劃 (Planning for changes)。ISO認為管理系統制度的任何異動都必須要經過規劃後的流程執行,而這套流程必須要包含變更的評估、可行性、對組織的影響層面以及可能的衝擊等等,並且要由權責人員審查核定,避免因為制度的變更導致未預期的風險出現,因此在管理系統的高階架構 (Annex SL) 中,將變更之規劃納入,以要求所有的管理系統都必須要依照經過規劃後的變更進行,不能隨意變更;變更的管制可以提升制度的穩定性,也能使各項的變更都是經過適當的過程進行,能讓變更的結果更符合需求也更有信心。

實際上,對制度文件的變更都會與主條文7.5有關聯,因此在談到主條文7.5時再來進一步討論文件的變更方式。